您现在的位置是:首页 > 科技 >正文

三星Galaxy手机错误通过彩信通过图像接管手机

发布时间:2021-10-08 14:44:50来源:

谷歌安全研究人员发现的一个漏洞已被披露给三星,并在本月许多现代设备应该看到 OTA 的软件更新中进行了修补。这是一项必需的更新 - 就像大多数面向安全的更新一样 - 三星手机的所有用户都应该尽快加载它。此更新适用于自 2014 年以来销售的几乎所有智能手机。

三星与该缺陷的关联采用 Qmage (.qmg) 图像格式,并于今年早些时候在三星设备上被发现。谷歌的零漏洞项目团队成员 Mateusz Jurczyk 发现了这个漏洞,并报告说,自从三星开始在其 Android 风格中支持 Qmage 图像格式以来,它可能会如何影响过去五年内销售的几乎所有三星设备。

该漏洞可能会利用 Android 图形库 (Skia) 处理 Qumage 图像的方式。如果 Qmage 图像发送到三星设备,它会(或曾经)发送到设备的 Skia 库进行处理。如果将全尺寸图像发送到手机,Android 中的 Skia 库将以多种方式处理图像——例如,调整大小以在通知中显示。

攻击是如何发生的

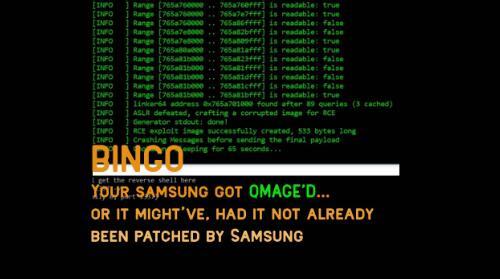

攻击者向三星设备的用户发送大量彩信,每条彩信都试图猜测 Skia 库在特定 Android 设备内存中的位置。注意:这第一步非常疯狂——它需要在大约 100 分钟的过程中发送数十甚至数百条消息——这不是很微妙。请观看下面的视频,了解它是如何完成的。

一旦找到了 Android 设备的 Skia 库(它与 Android ASLR 一起随机放置,这很好,但正如此漏洞利用所示显然不完美),下一步就可以进行了。下一步包括 Qmage 图像。该图像与前一百条左右的探测消息使用相同的 MMS 系统发送。Qmage 图像的编码方式允许真正的攻击发生。

所有这些都可以在受害者没有任何用户输入的情况下完成。因此,一个 0 单击漏洞。这是个坏消息,你可以肯定。幸运的是,该漏洞似乎是在它被用来攻击概念验证工作之外的设备之前就被发现的。

立即获取修复

如果您拥有三星智能手机,那么您很可能在本周或很快就会从三星获得安全更新。转到“设置”,滚动到“设置”列表的底部以找到“系统更新”,点击它,然后点击“检查系统更新”。如果您还没有为设备设置自动安全更新,您可能还想花时间这样做。

标签:

猜你喜欢

最新文章

- 聚酯纤维100%的衣服怎么洗(100%聚酯纤维怎么洗)

- 广东省过渡性养老金是在哪一年截止 2022广州市过渡性养老金怎么计算的

- 2022年02月22日积灰问题难消除FindX或成“吸尘机”

- little和less有什么区别(less和little的区别)

- 鞍钢职工养老保险查询 2022鞍山养老保险查询途径有哪些

- ow是哪国的(macow 是哪个国家)

- 奥迪A4L入门版将于9月上市 搭载1.4T发动机

- 1月15日魅族16真机再曝光18:9屏幕+超窄边框

- new bunren是正品吗(new caledonia是哪个国家)

- 黑龙江省鸡西市养老保险今年交多少? 2022鸡西养老保险查询指南

- pizza纸盒能进微波炉吗(pizza纸盒能进微波炉吗)

- 2021成都车展博物馆:瑞丰S2S3智能驱动系列

- 井矿盐跟海盐哪种好(井矿盐和海盐区别)

- 2022年02月22日小米&美图重磅联姻网友火速放出渲染图

- 丹霞石有什么特点(丹霞石是什么石头)

- 两河流域代表的是什么文明(两河流域文明是指什么)

- 已有27队晋级世界杯

- 世预赛巴西与玻利维亚双方的首发阵容

- 德国客场1比1战平荷兰

- 阿根廷客场对阵厄瓜多尔的首发名单

- 范迪克首发踢满全场

- 葡萄牙2比0战胜北马其顿

- 博格巴替补上场送出助攻

- 斯卡洛尼表示我希望阿圭罗能在队友们身边